바이러스토탈에서 재미있는 샘플을 찾고 있던 와중에 이스트시큐리티에서 명명한 Campaign Smoke Screen PART2와 비슷한 공격 벡터로 보이는 샘플을 확인하였다. 분석에 앞서 이미 이스트시큐리티에서 관련 캠페인에 대한 공격 벡터를 총 3개의 스테이지로 나누어 잘 표현해두었으니 참고바란다. (추가로 자세한 분석 내용은 없으니 너무 기대하지 마시길)

분석

최근 악성 한글문서에 패스워드가 걸려있고 이메일에 패스워드를 포함하여 공격하는 것처럼 해당 워드 문서에도 패스워드가 걸려있다. 또한 문서 내부에는 매크로 코드가 포함되어 있어 실행 시 악성 행위가 발생한다.

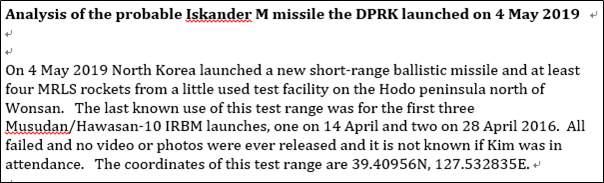

6월 26일에 제작된 문서는 구글신의 도움을 받아 확인한 결과 5월5일에 북한의 미사일 도발에 대한 내용을 포함하고 있는것으로 추정된다.

문서에 포함된 매크로 코드는 WMI 정보를 확인하여 가상환경여부를 체크하고 동작하고 있는 프로세스와 서비스를 검색하여 안티바이러스 제품을 확인한다.

|

프로세스 |

"mbam.exe", "mbamservice.exe", "McShield.exe" |

|

서비스 |

"mbam", "mbamservice", "WinDefend", "McShield" |

확인한 안티바이러스 제품 중 mbam(MalwareByte), McShield(McAfee), WinDefend(Microsoft)가 존재할 경우 스크립트 파일을 생성해 동작하며 그 외의 경우 쉘 명령과 mshta를 통해 직접 실행한다. 두 케이스 모두 다음과 같은 주소에 접근하는 것을 목적으로 한다.

|

C2 |

natwpersonal-online.com/modules/Core/Managers/group/Vxbcb0.hta |

(매크로 코드의 경우 특별한 건 없으나 기존에 확인된 유사 샘플에 존재하지 않았던 코드가 포함하고 있는 것 같아 적어두었으니 참고 바람)

매크로 코드 이후 대략 다음과 같은식으로 동작하는 것으로 추정된다.

1. Vxbcb0.hta에서 expres.php?op=1을 요청하면 특정 데이터를 읽어와 복호화 과정을 거쳐 스크립트 파일을 생성하고 실행한다. 실행된 코드는 정보를 수집하여 upload.php로 전송하고 파워쉘을 통해 2개의 start-process를 동작시켜 각기 다른 주소에 접근하지만 하나의 서버는 정상적으로 통신이 이루어지지 않아 확인이 불가능한 상태였다.

2. Vxbcb.hta 파일은 expres.php?op=2를 요청 후 특정 데이터를 또 읽어와 복호화 과정을 걸쳐 cow.php?op=1을 요청한다.

이후 cow.php?op=1에서는 감염된 사용자를 기록하는 기능 외에는 더이상의 행위가 없더라...

번외

사실 너무 허무하게 끝나서 조금 더 분석을 진행해보았다. a.hta는 과연 어떤 데이터를 가지고 있을까를 생각하는 와중에 이 서버도 해킹당한 서버이고 유포지로 사용하고 있다면 유사한 파일이 있지 않을까 해서 서버에 파일을 요청해보니 역시나... 파일이 존재하는 것을 확인하였다. 이를 추적하여 확인한 결과 유사 샘플이 추가적으로 확인되었다.

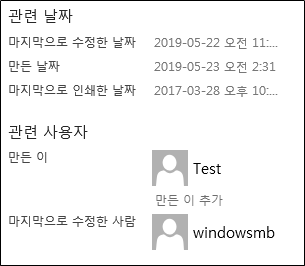

다시 구글신의 도움을 받아보니 미국 공군의 FY20에 관한 내용을 포함하고 있으며 5월 경 수정되어 유포된것으로 추정된다. 그리고 마지막 수정한 사람으로 보이는 windowsmb의 경우도 이스트시큐리티에서도 공개한 계정과 일치하는 것을 볼 수 있다.

공격 벡터는 위에서 나온 것과 동일한 것으로 확인되었다.

번외2

그럼 악성행위는 도대체 어떻게 발생시키나? 라는 의문이 든다. 사실 이게 메인이지만 다음 게시글을 통해 다시 작성하도록 하겠다. 그럼 이만!

IOC

|

HASH(MD5) |

353A30CD2B95C7D129F145F41E084C0A A90AC70B125F82E455F17ED67D105545 |

|

C2 |

natwpersonal-online.com/modules/Core/Managers/group/Vxbcb0.hta natwpersonal-online.com/modules/Core/Managers/group/expres.php?op=1 natwpersonal-online.com/modules/Core/Managers/group/Vxbcb.hta natwpersonal-online.com/modules/Core/Managers/group/expres.php?op=2 natwpersonal-online.com/modules/Core/Managers/group/cow.php?op=1 www.zeites.com/wp-includes/js/jquery/ui/accordion/a.hta |

'[+] Analysis' 카테고리의 다른 글

| HWP Malware Analysis (new_제9대 학회장 선거공고 및 입후보신청서.hwp) (1) | 2019.11.20 |

|---|---|

| HWP + SlackBot Malware Analysis (2) | 2019.11.12 |

| Sodinokibi Memory Loader Analysis (0) | 2019.09.02 |

| 한글(회장님 개명.hwp) 쉘코드 동작 루틴 (0) | 2019.07.24 |

| 북한 최상위 도메인(rp)을 가진 홈페이지 개설 안내 위장 (0) | 2018.11.01 |